Zenmap es la interfaz gráfica oficial de Nmap, el conocido programa de código abierto para escanear puertos a fondo de cualquier equipo conectado.

Zenmap proporciona herramientas para escanear puertos con una interfaz gráfica para ejecutar los diferentes tipos de análisis que tiene Nmap y también para mostrarlos de forma intuitiva a los usuarios menos experimentados.

Planteamiento

Dando por hecho que tenemos instalado XAMPP en Windows y Apache2 en Ubuntu Server, debemos habilitar las reglas de entrada para permitir el tráfico para el consumo de servicios Web.

Después debemos realizar un escaneo simple a Windows y a Ubuntu Server, el escaneo lo realizaremos con Ubuntu Desktop y se mostrará la información obtenida de los puertos. Por último se explicará la diferencia de los diferentes estados de un puerto que hemos visto durante el escaneo.

Configuración

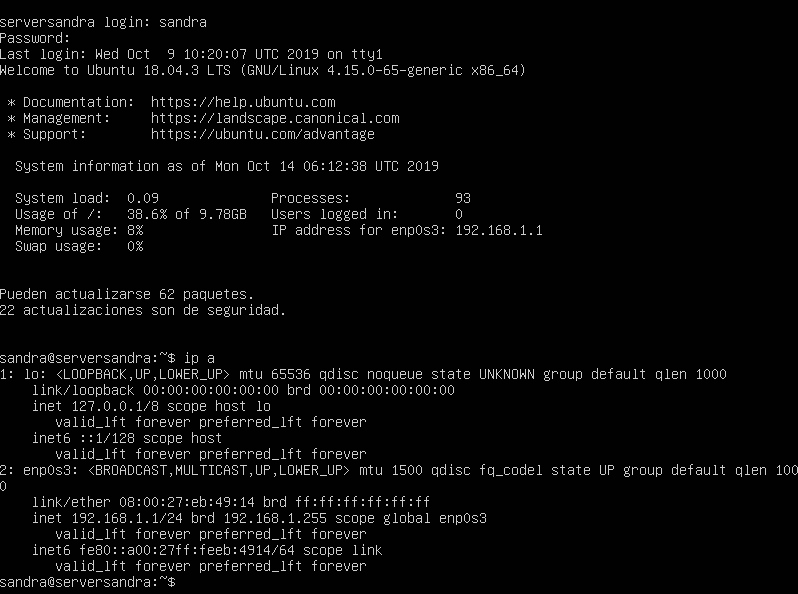

Ubuntu Server

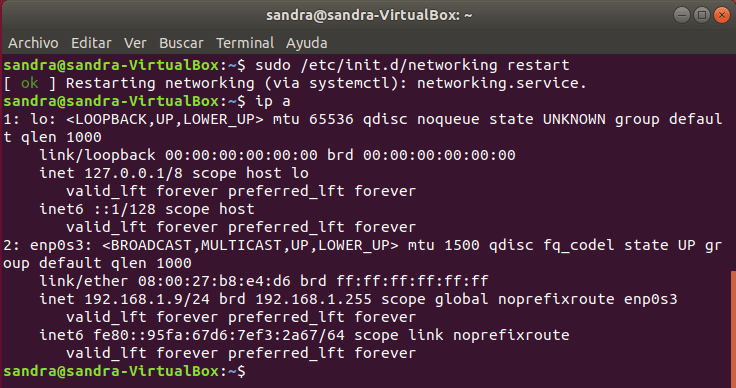

Ponemos “ip a” en la terminal para comprobar que tenemos una IP estática y debemos poner en las demás máquinas una dirección IP en el mismo rango y con su máscara correspondiente.

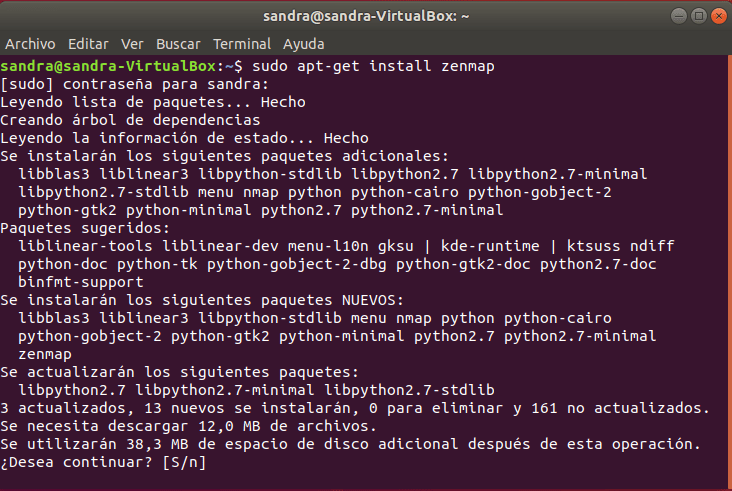

Ubuntu Desktop

Instalamos el paquete escribiendo el siguiente comando:

apt-get install zenmap

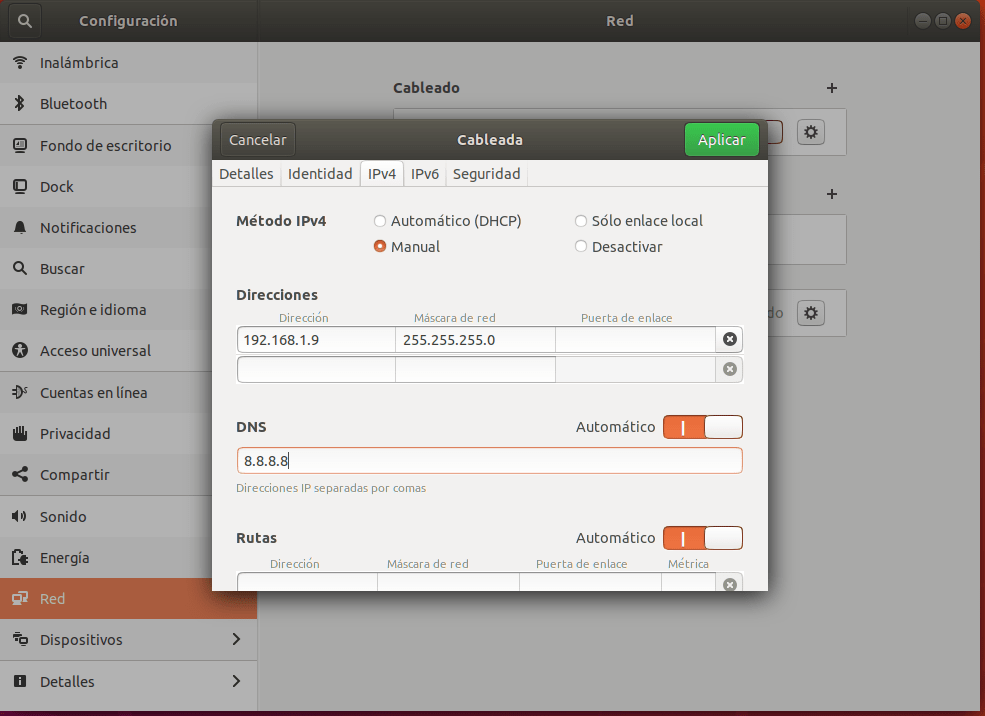

Configuraremos el adaptador de red añadiendo una dirección IP de forma estática.

Reiniciamos la red utilizando el siguiente comando y comprobamos que se ha añadido correctamente la dirección IP.

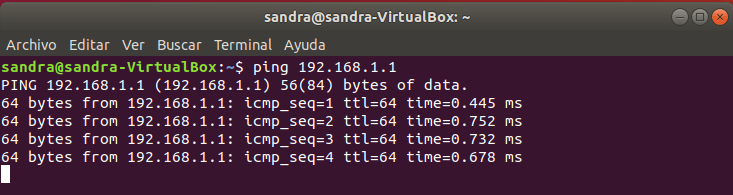

Comprobamos la conexión haciendo un ping hacia el servidor.

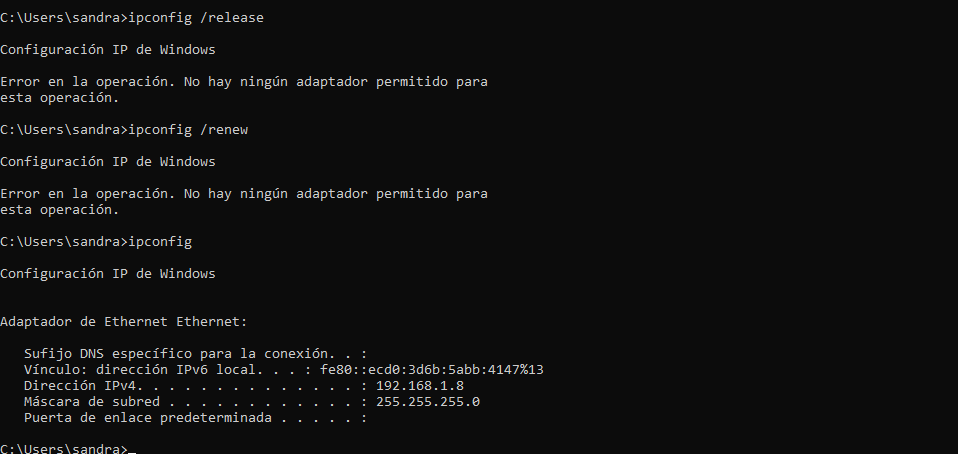

Cliente Windows

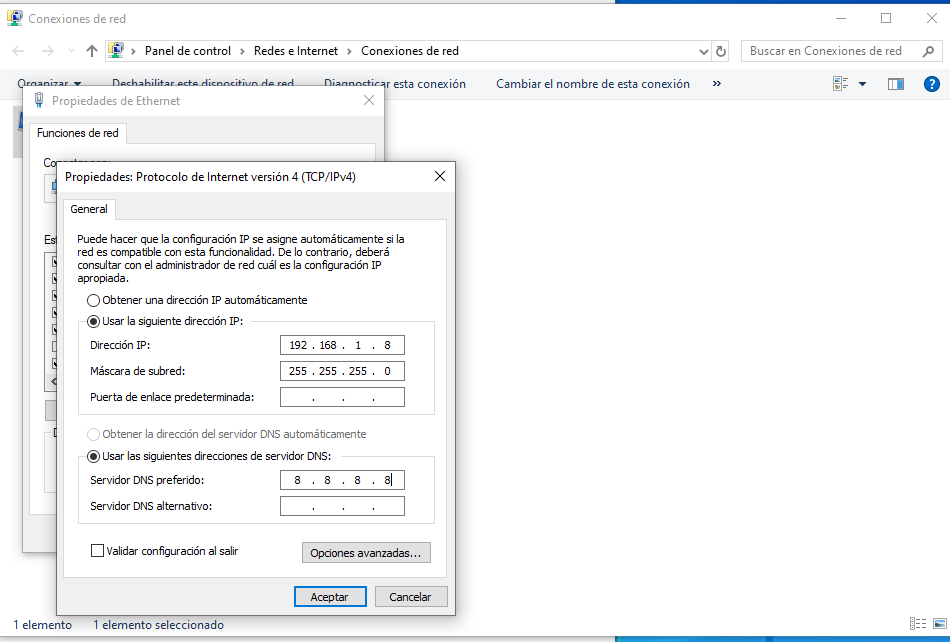

Le asignamos una dirección IP de forma estática.

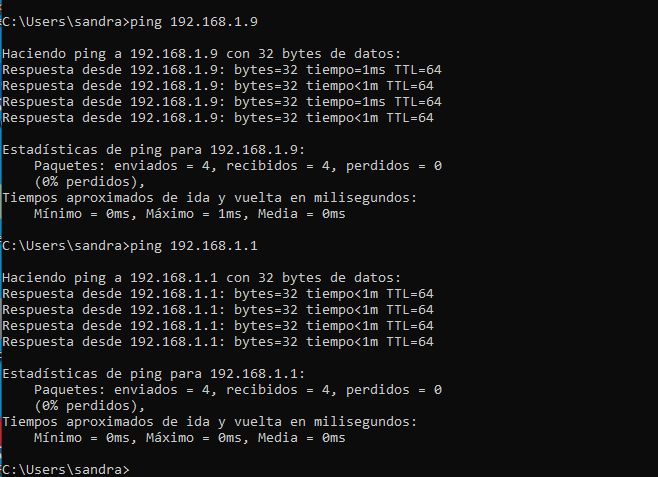

Comprobamos la conexión haciendo un ping tanto al cliente como al servidor de Ubuntu.

Después soltamos la dirección IP que teníamos anteriormente y le decimos que coja una IP nueva.

A continuación, comprobamos los parámetros del adaptador de red para comprobar que se ha aplicado correctamente.

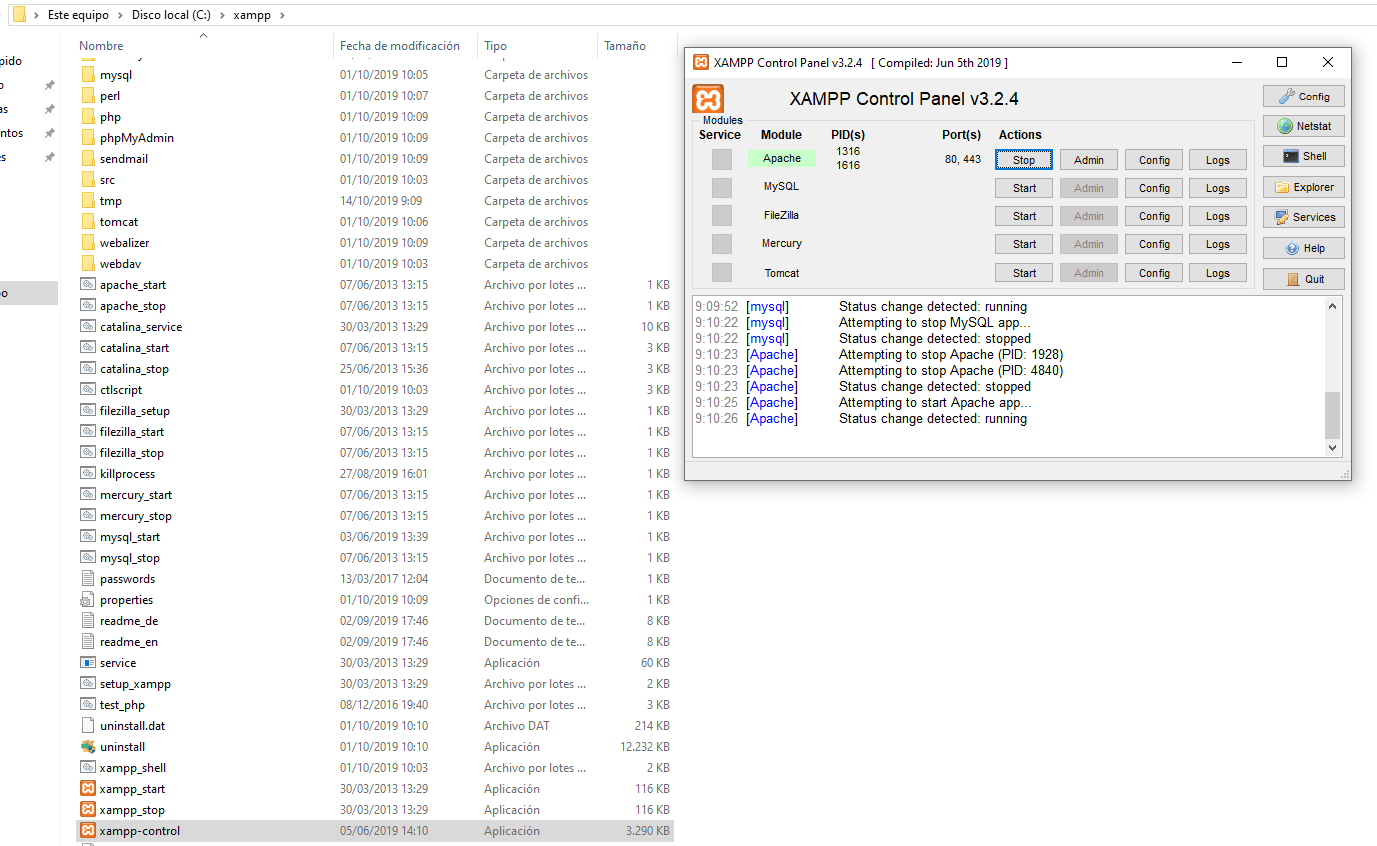

Iniciaremos el XAMPP y activamos el servicio de Apache. El panel de control se encuentra en el directorio que crea Xampp cuando se instala.

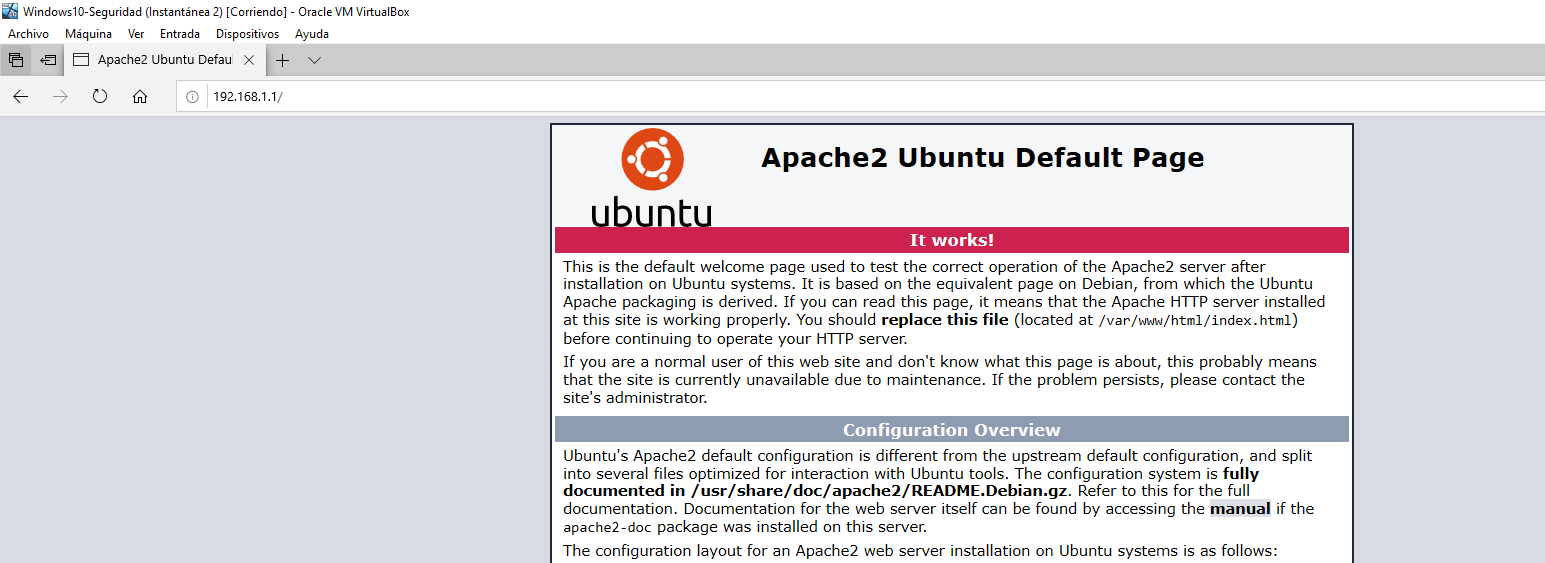

Escribimos la dirección IP del servidor en el navegador y comprobamos que tenemos acceso porque lo hemos habilitado en las reglas.

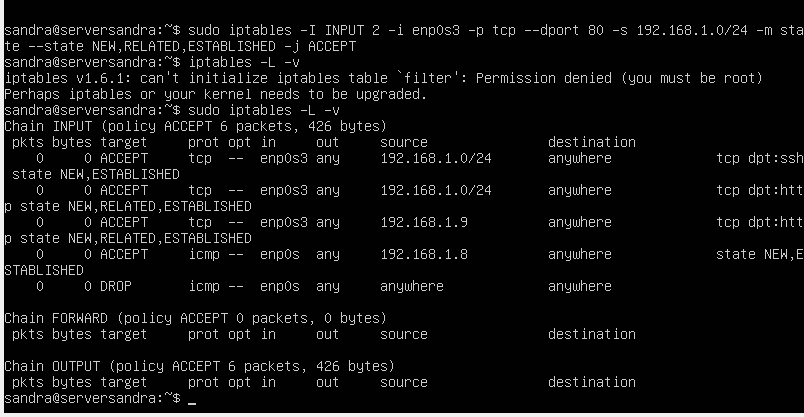

Iptables

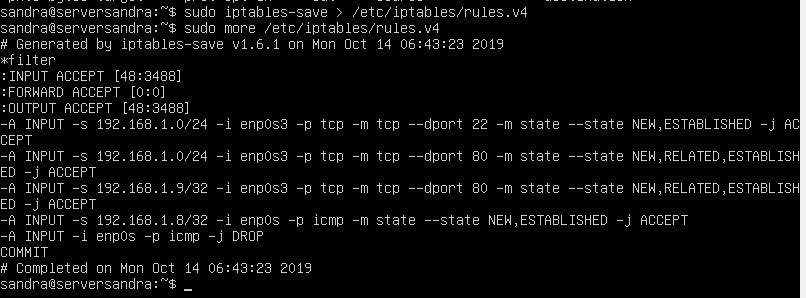

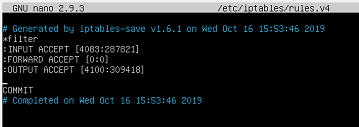

Tal y como he comentado antes, hemos habilitado el puerto 80 para toda la red, de esa forma ambos clientes tendrán acceso a la web mediante apache.

Debemos guardar las reglas y hacerlas permanentes para que no se borren a la hora de reiniciar. Para ello redireccionamos las reglas del firewall que se encuentran el “iptables-save” al fichero “/etc/iptables/rules.v4” para que se mantengan de forma permanente.

Resultados

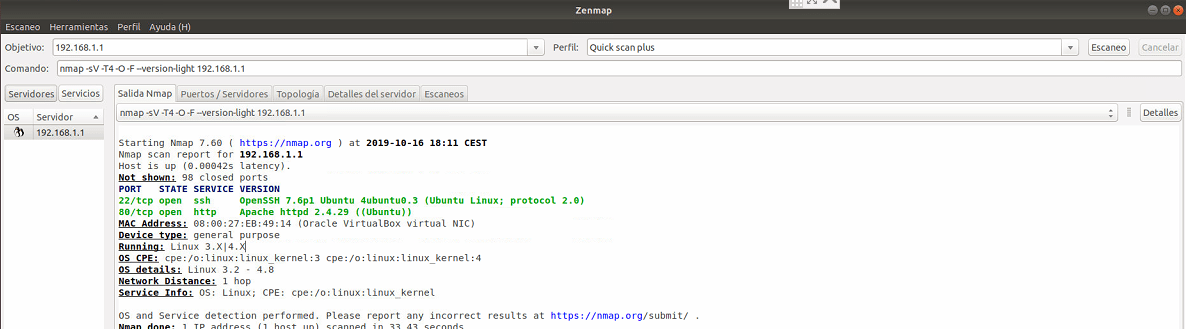

Ubuntu Server

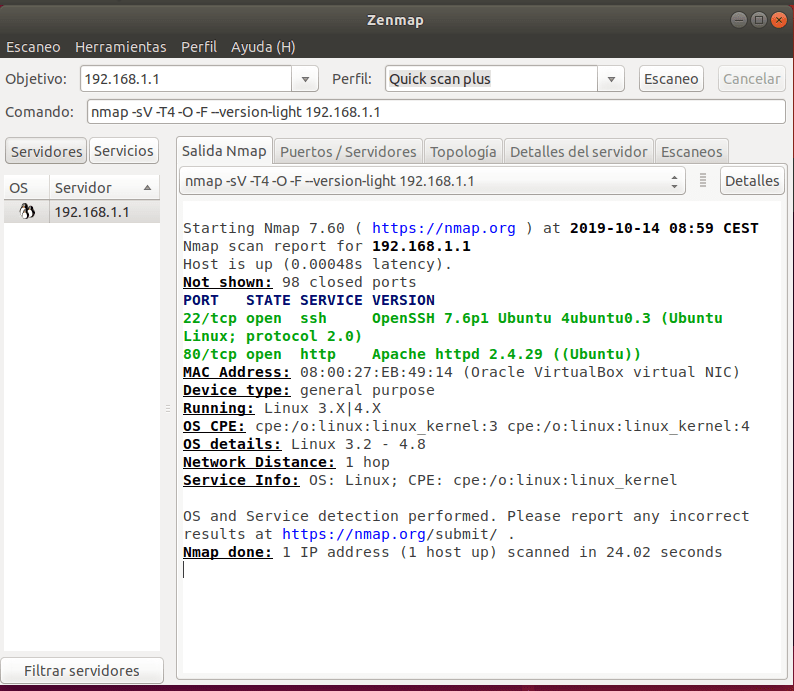

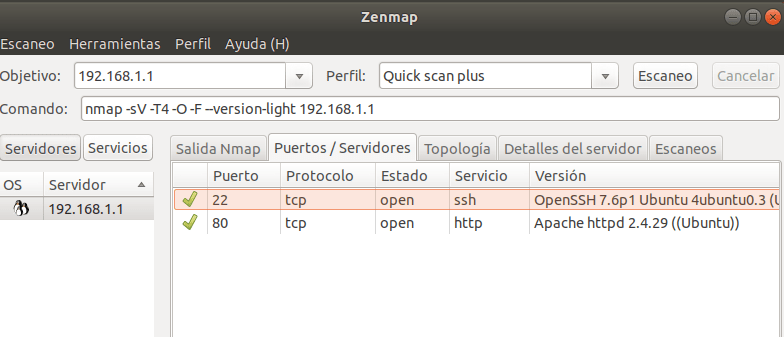

Abrimos el “Zenmap” como administrador “root” para que nos permita realizar los escaneos. Escribimos la dirección IP del Ubuntu Server y elegimos la opción de “Quick Scan Plus” para escanear puertos. El resultado del escaneo nos muestra que hay 98 puertos cerrados y 2 abiertos que son el SSH /22) y el Apache (80).

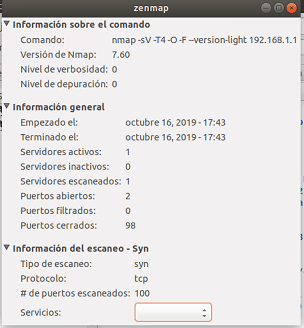

Si haces clic en “Detalles” nos muestra la información de los puertos de una forma resumida.

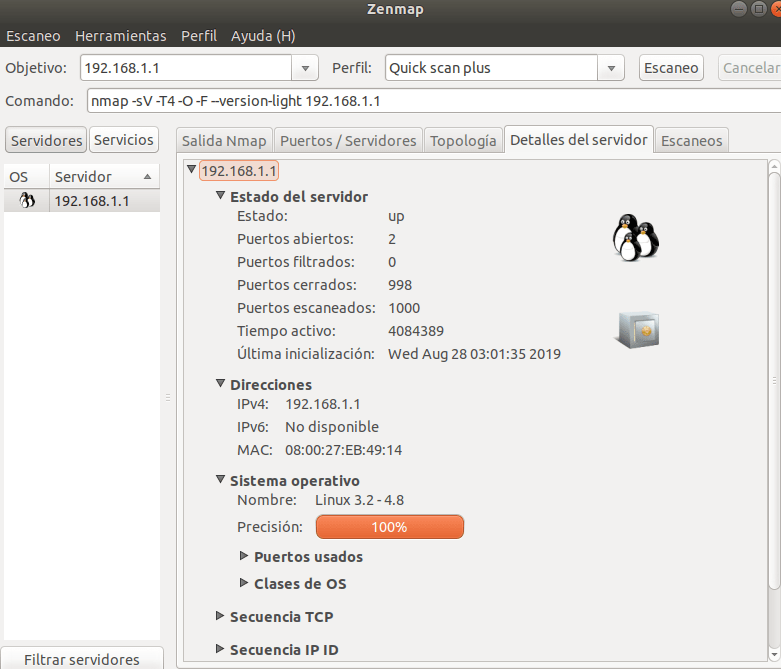

Nos muestra también la información del equipo donde está el servidor apache.

Ha escaneado los puertos, el protocolo que ha utilizado, el servicio y su versión.

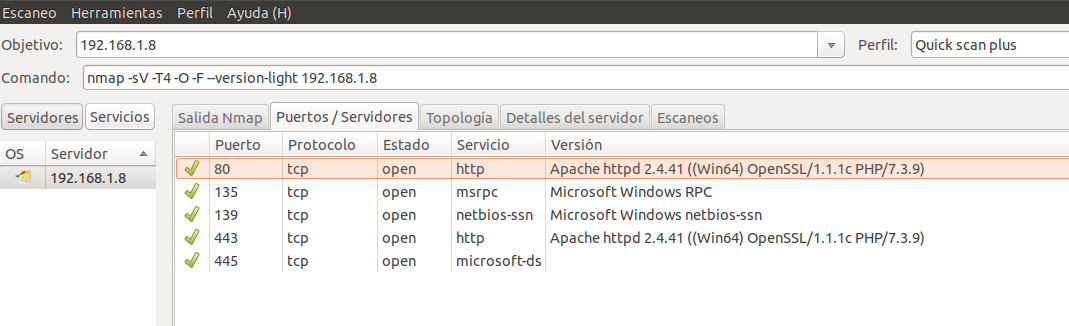

Cliente Windows

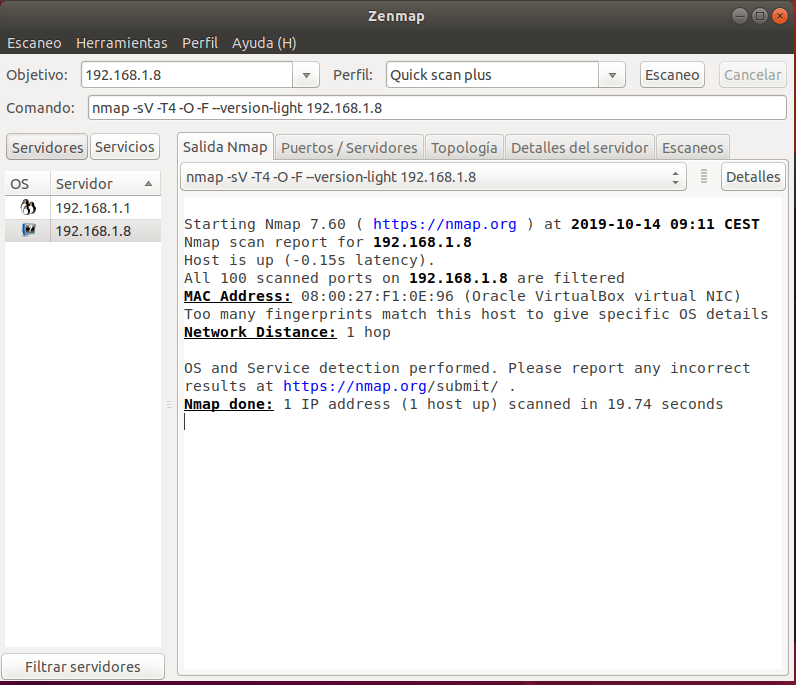

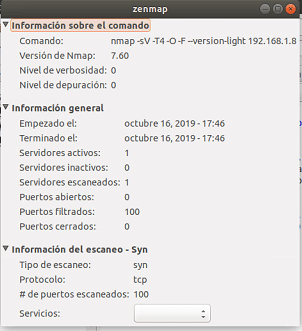

Después le hemos añadido que el objetivo es la dirección IP de Windows y hemos seleccionado la misma opción “Quick Scan Plus”.

Windows tiene el firewall activado y además están creadas unas reglas sobre unos puertos específicos. Nos muestra que hay 100 puertos y que todos están filtrados.

Información general después de escanear los puertos.

Eliminar reglas

Eliminamos las reglas del servidor Ubuntu desde el fichero dónde hemos realizado la permanencia anteriormente y reiniciamos el equipo para confirmar que se han eliminado las reglas.

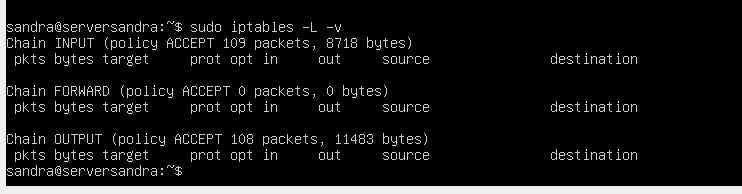

Utilizando el comando “sudo iptables -L -v” comprobamos las reglas que tenemos en funcionamiento, y vemos que no hay ninguna aplicada.

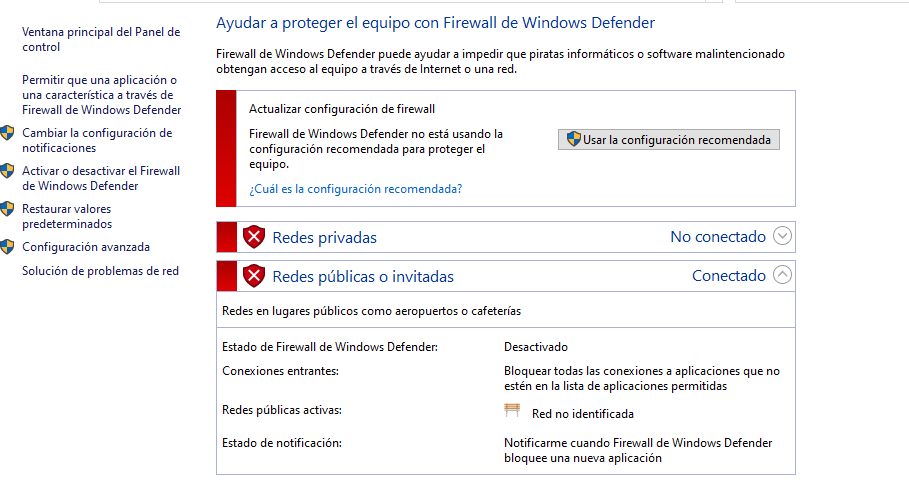

A continuación desactivamos el firewall de Windows, de este modo el sistema lo entenderá como si “no hubiera reglas”.

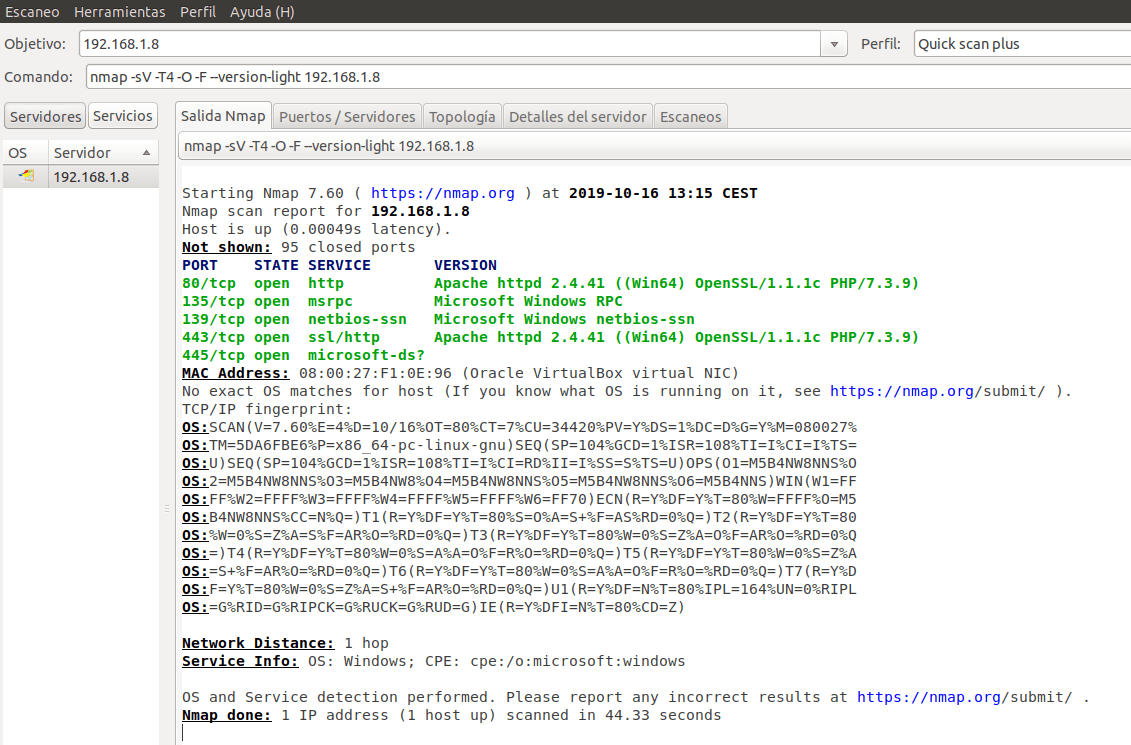

Volvemos a realizar el escaneo al Windows y nos muestra 95 puertos cerrados y 5 abiertos que son los que aparecen en pantalla.

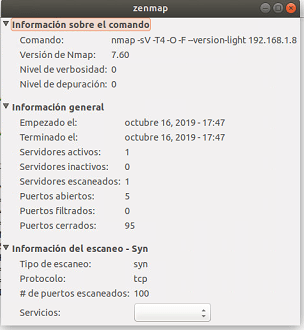

Información general sobre el escaneo.

Información sobre los puertos abiertos que nos muestra el protocolo que han utilizado y el servicio de cada uno.

Después realizamos un escaneo al Ubuntu Server y comprobamos los resultados. Nos muestra lo mismo que antes, 98 puertos cerrados. Los que están abiertos son 2, el ssh (22) y el http (80).

Estados de un puerto

Una vez finalizado el escaneo se puede apreciar que existen distintos estados en los puertos: Abierto (Open), Cerrado (Closed) o Filtrado (Filtered).

Puerto Abierto

Una aplicación acepta conexiones TCP o paquetes UDP en este puerto. Encontrar este tipo de puertos es el objetivo de realizar un escaneo. Los que tenemos conocimientos de seguridad sabemos que los puertos abiertos son un vector de ataque.

Los usuarios malintencionados intentan aprovechar los puertos abiertos, mientras que los administradores intentan cerrarlos, o protegerlos con un firewall, pero sin que los usuarios legítimos pierdan acceso al servicio.

Puerto Cerrado

Un puerto cerrado es accesible; recibe y responde a las llamadas de Nmap, pero no tiene una aplicación escuchando en él. Pueden ser útiles para determinar si un equipo está activo en cierta dirección IP como por ejemplo, realizando un ping.

Los Administradores deben considerar bloquear estos puertos con un firewall, una vez hecho esto, aparecerán con un estado filtrado.

Puerto Filtrado

Nmap no puede determinar si el puerto está abierto por un filtrado de paquetes que evita que los escaneos encuentren el puerto. El filtrado puede estar aplicado en un firewall dedicado y también se puede aplicar mediante las reglas de un router.

A veces responden con mensajes de error ICMP como por ejemplo: “destino inalcanzable: comunicación prohibida por administradores”, pero son más comunes los filtros que descartan las pruebas sin respuesta.

Soy administradora de sistemas informáticos y redes y me apasiona la ciberseguridad. Me interesa aprender sobre las nuevas tecnologías y su evolución. Me gusta documentar los proyectos que realizo para poder ayudar e informar a otras personas que están estudiando informática.