Las cinco fases del hacking, cubren toda la amplitud de un ataque, ya sea desde el lado del hacking o del hacking ético. A continuación explicaremos con más en detalle cada una de las cinco fases del hacking ético. Reconocimiento…

Seguridad

Aprende a blindarte en la red con los mejores tutoriales, análisis y cursos sobre seguridad informática. Navega seguro por internet y aprende a protegerte de las amenazas de forma sencilla.

En el hacking ético es esencial emplear métodos de investigación y recolección de datos. A continuación repasaremos los diferentes métodos. Reconocimiento La recopilación de información y conocer los sistemas de destino es el primer proceso en el hacking ético. El reconocimiento es un conjunto de procesos y…

Telnet y SSH son utilizados para gestionar un servidor o un equipo de forma remota vía terminal, permitiendo al usuario interactuar con el sistema en tiempo real. ¿Qué es Telnet? Telnet (Terminal Network), es el protocolo TCP/IP estándar que permite…

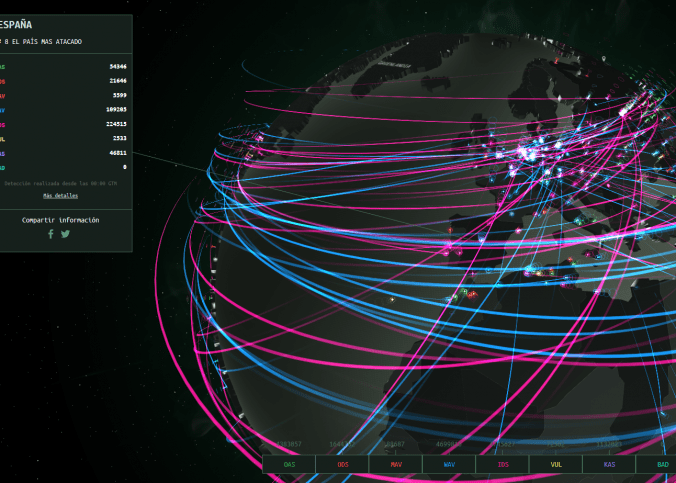

A continuación, se pretende dar a conocer los tipos de ataques que se pueden llevar a cabo en cada una de las fases de hacking ético sobre los sistemas y redes. Tipos de ataques Los ataques sobre los sistemas y…

La criptografía y la seguridad informática van de la mano. En esta entrada vamos a abordar las técnicas de cifrado o técnicas criptográficas utilizadas para garantizar la confidencialidad e integridad de la información gestionada digitalmente. Te recomendamos la lectura del…

Zenmap es la interfaz gráfica oficial de Nmap, el conocido programa de código abierto para escanear puertos a fondo de cualquier equipo conectado. Zenmap proporciona herramientas para escanear puertos con una interfaz gráfica para ejecutar los diferentes tipos de análisis…

Para proteger nuestros datos, equipo y privacidad, es importante conocer los tipos de malware y en qué medida afecta cada uno. Debemos saber, que la mejor forma de protegernos del malware, no es instalando un antivirus, antimalware o derivados, sino…