Windows 11 ha traído consigo muchas novedades desde su lanzamiento, pero también ha despertado dudas entre los usuarios: requisitos de hardware restrictivos, integración con servicios en la nube, menor control sobre las actualizaciones y una interfaz que no convence a…

Etiqueta: seguridad

En este artículo vamos a explicar las diferencias entre el protocolo NTLMv2 y NTLMSSP, dos métodos de autenticación utilizados por Windows o Linux para validar el acceso a recursos compartidos en una red. NTLMv2 (NT LAN Manager versión 2) es…

Los archivos temporales de Windows, son aquellos que se crean por el sistema operativo o por las aplicaciones que se ejecutan en él para almacenar datos de forma temporal. Estos archivos pueden ocupar espacio en el disco duro y ralentizar…

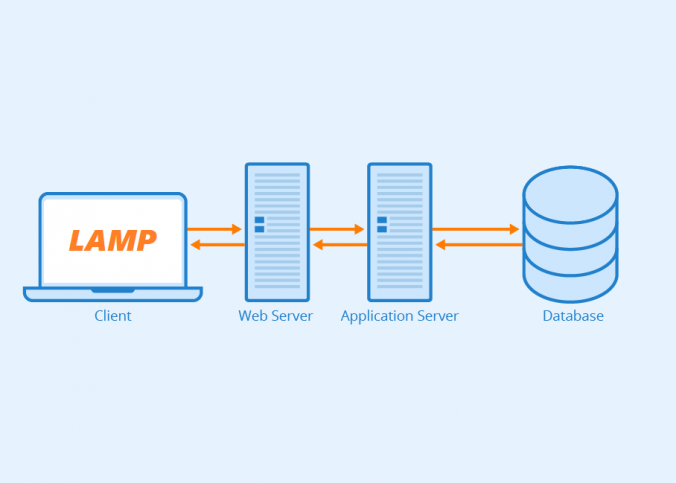

Instalar un servidor LAMP con PhpMyAdmin es muy fácil. siguiendo los pasos que mostramos a continuación, tendremos un servidor LAMP (Linux, Apache, MySQL/MariaDB y PHP) completamente operativo. ¿Qué es un servidor LAMP? LAMP significa Linux, Apache, MySQL y PHP. Juntos,…

El navegador europeo Startpage destaca por su privacidad. Este nos permite obtener resultados de búsqueda de Google sin almacenar información personal o datos de búsqueda, además elimina los rastreadores. Es importante intentar reducir poco a poco nuestra huella digital, ya…

Seguramente alguna vez habrás escuchado que Linux es más seguro en comparación con otros sistemas operativos. Linux es un sistema operativo de código abierto, en comparación con los otros sistemas operativos. Hoy en día, Linux se ha establecido ampliamente en…

Una Botnet es una red de equipos informáticos, que han sido infectados con un malware que permite a su atacante controlarlo remotamente. De este modo pueden obligarlos a enviar spam, propagar virus o realizar ataques de denegación de servicio distribuido…

Enfocándonos en las redes, tanto domesticas como empresariales, el Firewall de Windows es una herramienta imprescindible para poder defendernos de ataques externos o internos. Este sistema hardware o software, examina, deja pasar o bloquea los paquetes de red, tanto externa…

Una de las grandes ventajas que se presentan en la actualidad sobre el aprendizaje en el arte del hacking ético es la gran cantidad y disponibilidad de buenas herramientas de hacking. Muchas de las herramientas de hacking son estables y con varios…

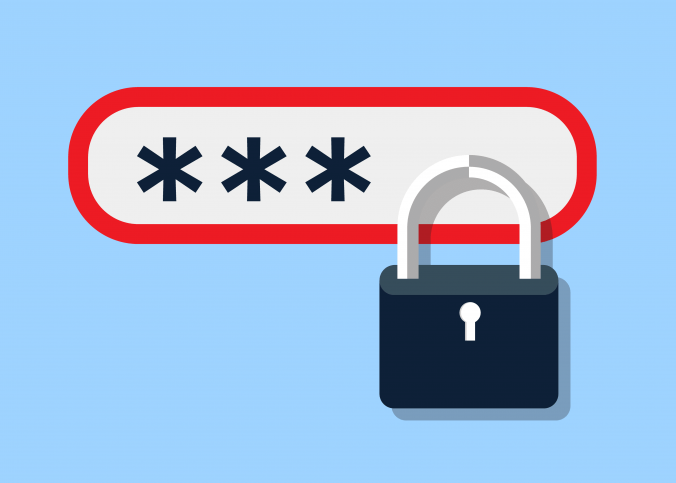

Es importante proteger nuestras cuentas ya que hay muchas formas de descifrar contraseñas. A continuación veremos los diferentes modos de password cracking que existen. En general, las personas tienden a establecer contraseñas que son fáciles de recordar, como su fecha…