La criptografía y la seguridad informática van de la mano. En esta entrada vamos a abordar las técnicas de cifrado o técnicas criptográficas utilizadas para garantizar la confidencialidad e integridad de la información gestionada digitalmente.

Te recomendamos la lectura del documento Introducción a la Criptología como material de consulta y documentación, el cual aborda los aspectos más fundamentales de la criptografía que veremos con más detalle a lo largo de este capítulo.

Adicionalmente, trataremos aspectos que permitirán mitigar los vectores de ataque que emplean los usuarios malintencionados a la hora de acceder a las organizaciones a través de los endpoints.

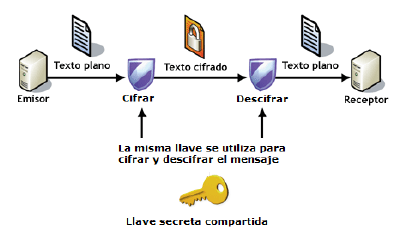

Cifrado simétrico

Las técnicas de cifrado consisten en “ofuscar” o hacer inteligible un archivo, convirtiendo su contenido original en otro conocido como criptograma.

En el caso del cifrado simétrico, esta basado en un algoritmo reconocido (DES, 3DES, AES, BlowFish, y más).

Esto se suma a una única clave, que se selecciona por el usuario, que se utiliza tanto para cifrar como para descifrar el archivo.

La complejidad y longitud de esta contraseña determinará la fortaleza del proceso.

Como ejemplos de aplicaciones de cifrado simétrico, a continuación se muestra la operativa con los programas Veracrypt así como con la utilidad bitlocker incluido en los sistemas Windows.

El cifrado simétrico es la solución más eficaz para proteger la información confidencial que NO queramos compartir con otros usuarios.

Al utilizarse la misma clave para el cifrado y descifrado, será necesario comunicar al destinatario la clave que se utiliza, lo que presenta varios problemas:

Si utilizamos siempre la misma clave para cifrar información, el destinatario podría “descifrar” cualquier otro documento que hubiéramos protegido al que tuviera acceso.

No hay garantía de que el destinatario no comunique a otra persona la clave que hemos compartido con él.

Si necesitamos comunicarnos de forma segura con varios destinatarios, deberíamos de utilizar cuando menos una contraseña diferente para la relación con cada uno de ellos.

Para compartir información confidencial se utilizan en su lugar, los algoritmos de cifrado asimétrico

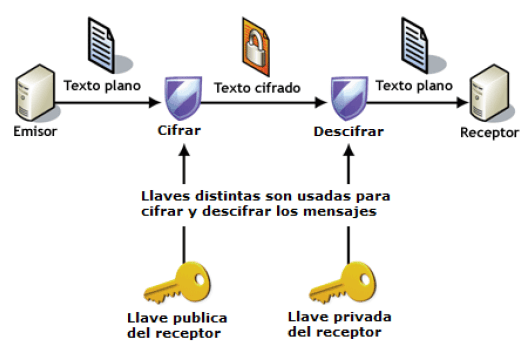

Cifrado asimétrico

Con el objetivo de posibilitar el intercambio de información confidencial entre usuarios manteniendo la seguridad durante el proceso, se desarrollaron los algoritmos de cifrado asimétricos basados en la creación de de dos claves diferentes relacionadas entre sí.

Por ello estos algoritmos de cifrado son conocidos como de clave pública/privada. Los más utilizados son los basados en claves RSA. Sus características principales son las siguientes:

Cada usuario posee dos claves, una privada y otra pública. La clave privada es mantenida en secreto y protegida por una contraseña.

La clave pública es facilitada a cualquier usuario con el que deseamos intercambiar información.

Se utiliza la clave pública del destinatario para cifrar la información confidencial. Esta información solo se podrá descifrar por el usuario que posea la clave privada relacionada.

Técnico informático especializado en Linux, redes y ciberseguridad. Apasionado del software libre, comparto tutoriales y guías prácticas en Linuxbasico para ayudarte a dominar el entorno Linux desde cero.