A continuación, se pretende dar a conocer los tipos de ataques que se pueden llevar a cabo en cada una de las fases de hacking ético sobre los sistemas y redes.

Tipos de ataques

Los ataques sobre los sistemas y redes llevados a cabo por un hacker o cracker los podemos dividir en una serie de categorías en función de la información que se pretende conseguir con el ataque, de qué parte del sistema se ataque o qué consecuencias genere.

Por ejemplo, tras hackear una contraseña, un intruso puede realizar un login como usuario legítimo para navegar entre los archivos y explotar vulnerabilidades, o puede adquirir derechos a lugares que le permitan dejar un virus u otras bombas lógicas y paralizar todo un sistema antes de huir.

Clasificación de ataques en base a vulnerabilidades de los sistemas

Ataques a los Sistemas Operativos

Los sistemas operativos actuales están cargados con un sinfín de características y funcionalidades, lo que incrementa su complejidad. Aunque estas funcionalidades dan ventajas a los usuarios, también hacen a los sistemas más vulnerables a los ataques, generando más vías por las que atacar.

La instalación por defecto de los Sistemas Operativos tienen un gran número de servicios ejecutándose y puertos abiertos. Esta situación permite a los crackers buscar y encontrar vulnerabilidades en los servicios que se están ejecutando y entrar por los puertos abiertos.

Un cracker, estará buscando vulnerabilidades en los sistemas operativos para explotarlas y ganar acceso a los sistemas y redes. Los administradores de redes deben tener conocimientos y mantenerse actualizados para ir por delante de los Crackers, por lo que ellos también deberán monitorear sus redes constantemente.

Ataques a las aplicaciones

Las aplicaciones o software debe ser entregado por las compañías en unas fechas límite concretas para no vulnerar acuerdos comerciales, este hecho provoca que en ocasiones los propios programadores no puedan probar los errores de un programa entregado para su comercialización, pudiendo esto generar ataques de Buffer Overflow por parte de un atacante.

Ataques sobre scripts o códigos pre-fabricados

Los sistemas operativos tienen código o scripts de instalación que facilita el trabajo a los administradores de los sistemas y redes.

El problema con estos scripts reside en que los administradores no los personalizan según sus necesidades y los dejan tal y como vienen por defecto. De este modo, se permite a los crackers lanzar ataques de gran precisión conocidos como “Shrink Wrap Code Attacks”.

Ataque a sistemas de configuración pobre

Los sistemas que no son configurados correctamente son más fáciles de hackear.

Los sistemas son complejos y muchos administradores no tienen las destrezas y habilidades o recursos necesarios para resolver los problemas, creando en ocasiones configuraciones básicas con objetivo de que funcionen, lo que facilita las labores de acceso por parte de los atacantes.

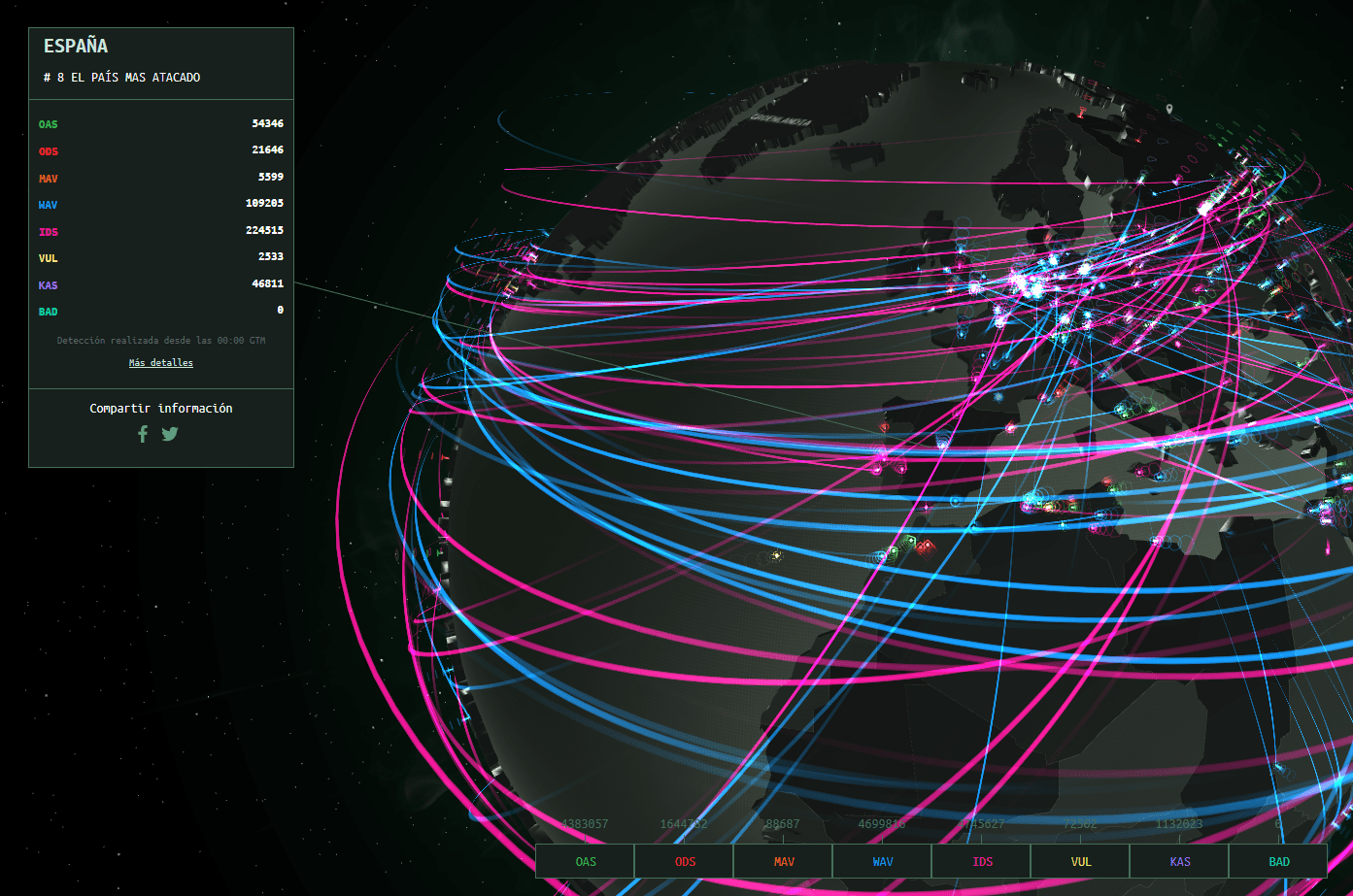

Es posible comprobar todos los ataques en tiempo real a través de la página web de Kaspersky.

Técnico informático especializado en Linux, redes y ciberseguridad. Apasionado del software libre, comparto tutoriales y guías prácticas en Linuxbasico para ayudarte a dominar el entorno Linux desde cero.